Nova falha de segurança da Intel expõe dados de utilizadores em milhões de dispositivos Todas as CPUs modernas da Intel encontram-se com falhas de segurança na protecção de dados…

Nova falha de segurança da Intel expõe dados de utilizadores em milhões de dispositivos Todas as CPUs modernas da Intel encontram-se com falhas de segurança na protecção de dados…

Microsoft Azure sob ataque! Vulnerabilidade no serviço de backup da Commvault expõe credenciais de clientes O serviço online fornecido para fazer cópias de segurança de dados do Microsoft 365…

Três principais vulnerabilidades do Microsoft Office usadas por hackers em 2025 Há muito tempo que os hackers tem usados ferramentas da Microsoft Office, como documentos do Word e Excel…

Fórmulas para prevenir o vazamento de dados da sua empresa A protecção das informações dos clientes é uma das maiores responsabilidades das empresas na era digital. Com o…

Métodos para proteger a instalação de softwares e hardwares da sua empresa A segurança digital começa antes mesmo do uso de um software ou hardware. Imagine que esteja…

CTEM – A abordagem inteligente para segurança cibernética proativa As ameaças cibernéticas tendem a evoluir dia após dia. A sua estratégia de defesa tem acompanhado esta perigosa evolução? …

Microsoft 365 com novas soluções de backup contra ransomware e recuperação de dados A crescente ameaça de ransomware tem levado empresas a buscarem soluções mais robustas para proteger os…

Cobalt Strike Ransomware: a grande ferramenta usada pelos hackers O Cobalt Strike foi originalmente projectado por especialistas em segurança cibernética para simular e prevenir hacking. Infelizmente, ele caiu em…

Três mitos de cibersegurança para evitar na Internet A empresa de cibersegurança russa, Kaspersky, destacou os principais mitos de segurança digital que resultam em novas tentativas de fraude, entre…

Ataques de IA e ransomware: métodos de cibersegurança para 2025 A cibersegurança tem enfrentado um dos períodos mais desafiadores da história recente. O avanço da inteligência artificial…

7 Dicas para proteger-se contra os novos ataques de IA A inteligência artificial oferece ferramentas poderosas aos cibercriminosos, mas também é uma arma essencial para combatê-los. Os ataques…

As contas nas redes sociais exigem protecção reforçada na segurança SaaS pelo facto destas apresentarem constantes fraquezas e vulnerabilidades As redes sociais ajudam a moldar a identidade e a…

Um alerta sobre como as fraudes online têm evoluído para um grau mais sofisticado, condicionando a confiança do público No início de 2024, um grupo criminoso conhecido como CryptoCore…

A Microsoft alerta para o aumento de ciberataques que utilizam serviços legítimos de hospedagem de arquivos para comprometer e-mails comerciais e realizar fraudes A Microsoft tem alertado sobre campanhas…

Veeam alerta sobre falha crítica A Veeam anunciou, em Setembro de 2024, importantes actualizações de segurança para seus principais produtos, incluindo o Veeam Backup & Replication (VBR), Service Provider…

Como descobrir se as suas contas de e-mail e redes sociais foram hackeadas Ter uma conta hackeada pode causar grandes prejuízos sociais e até mesmo financeiros. Descubra se alguma das…

Falhas no Webmail do Roundcube permitem aos hackers roubar e-mails e palavras-passe Investigadores de cibersegurança divulgaram detalhes de falhas de segurança no software de webmail Roundcube que podem ser exploradas…

A empresa de cibersegurança CrowdStrike culpou o problema no seu sistema de validação por ter causado a falha de milhões de dispositivos Windows, como parte de uma interrupção generalizada realizada.…

O cenário de ameaças à segurança cibernética testemunhou um aumento dramático e alarmante no pagamento médio de ransomware, um aumento superior a 500%. A Sophos, líder global em segurança cibernética,…

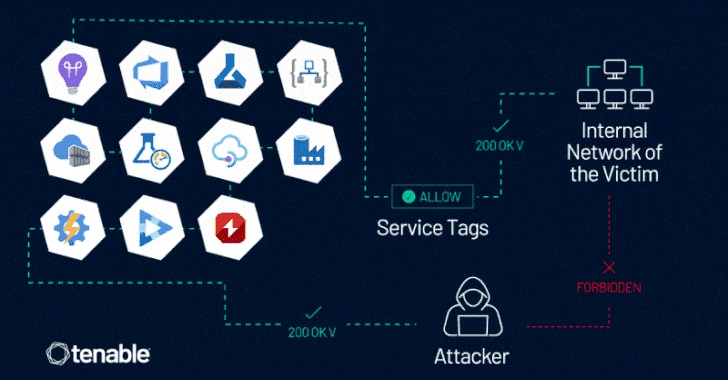

A Microsoft está a alertar sobre o potencial abuso de tags de serviço do Azure por agentes mal-intencionados para forjar solicitações de um serviço confiável e contornar regras de firewall,…