Três principais vulnerabilidades do Microsoft Office usadas por hackers em 2025

Há muito tempo que os hackers tem usados ferramentas da Microsoft Office, como documentos do Word e Excel para veicular malwares e, em 2025, esses truques ainda têm sido usados.

Os esquemas partem de phishing a explorações de “clique zero”, que tornam a tentativa uma das mais fáceis de entrar no sistema da vítima.

Estes são os três principais exploits baseados no Microsoft Office que ainda têm circulado em 2025:

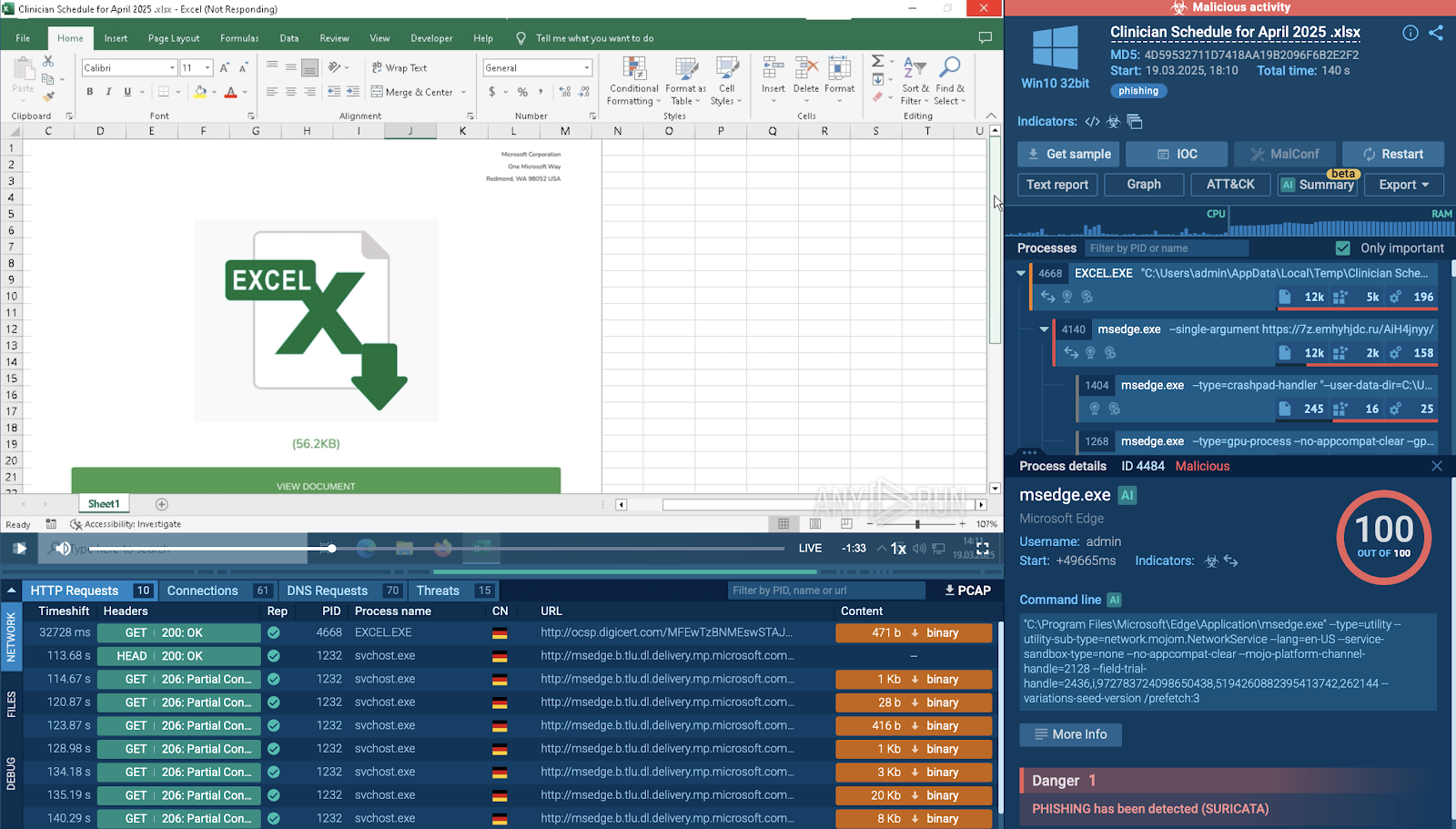

- Phishing no MS Office ainda é o favorito dos hackers

Os ataques de phishing que usam arquivos do Microsoft Office existem há anos e têm mantido-se fortes. Pelo facto de funcionarem especialmente em ambientes de negócios onde as equipas trocam constantemente documentos do Word e Excel.

Os invasores sabem que as pessoas estão habituadas a abrir arquivos do Office, especialmente se vierem do que parece ser um colega, um cliente ou um parceiro.

O exemplo prático pode ser uma factura falsa, um relatório partilhado ou uma oferta de emprego, uma vez que não é preciso muito para convencer alguém a clicar. E uma vez que o arquivo é aberto, o invasor tem a sua chance.

O phishing com arquivos do Office geralmente visa roubar credenciais de login. Esses documentos podem incluir:

- Links para páginas de login falsas do Microsoft 365

- Portais de phishing que imitam ferramentas ou serviços da empresa

- Cadeias de redirecionamento que eventualmente chegam a sites de recolha de credenciais

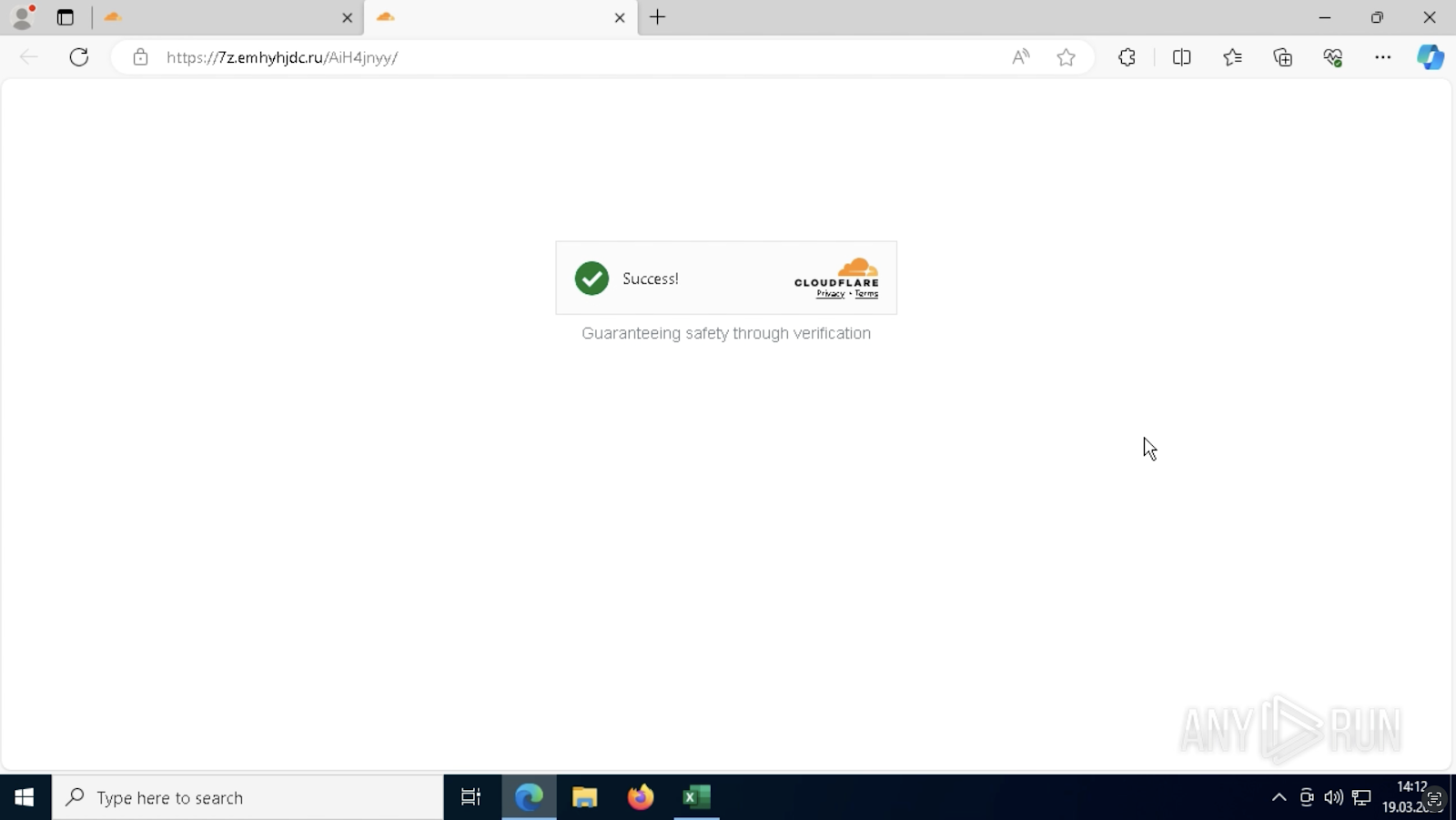

Após o clique, a vítima é levada a uma página da Web que mostra uma verificação da Cloudflare “Verifique se você é um humano”.

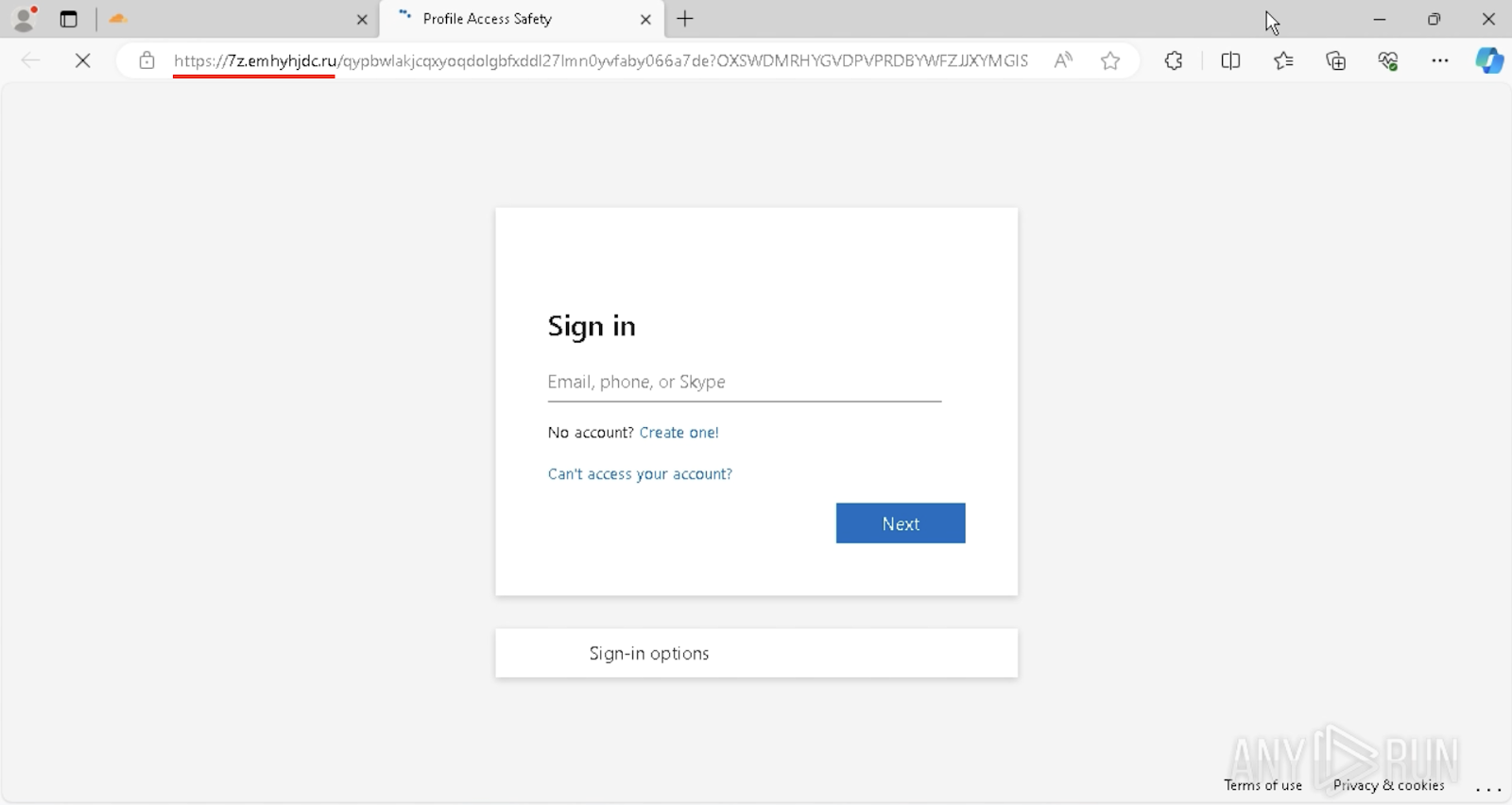

Depois de clicar, há outro redirecionamento; desta vez para uma página de login falsa da Microsoft.

À primeira vista, pode parecer real. Mas dentro do ANY. RUN sandbox, é fácil identificar bandeiras vermelhas. A URL de login da Microsoft não é oficial; está cheia de caracteres aleatórios e claramente não pertence ao domínio da Microsoft.

Essa página de login falsa é onde a vítima, sem saber, entrega suas credenciais de login diretamente ao invasor.

Os invasores têm ficado mais criativos, e têm usados alguns documentos de phishing com códigos QR embutidos. Eles devem ser verificados com um smartphone, enviando a vítima para um site de phishing ou acionando um download de malware.

No entanto, eles podem ser detectados e analisados com ferramentas como ANY. EXECUTE sandbox também.

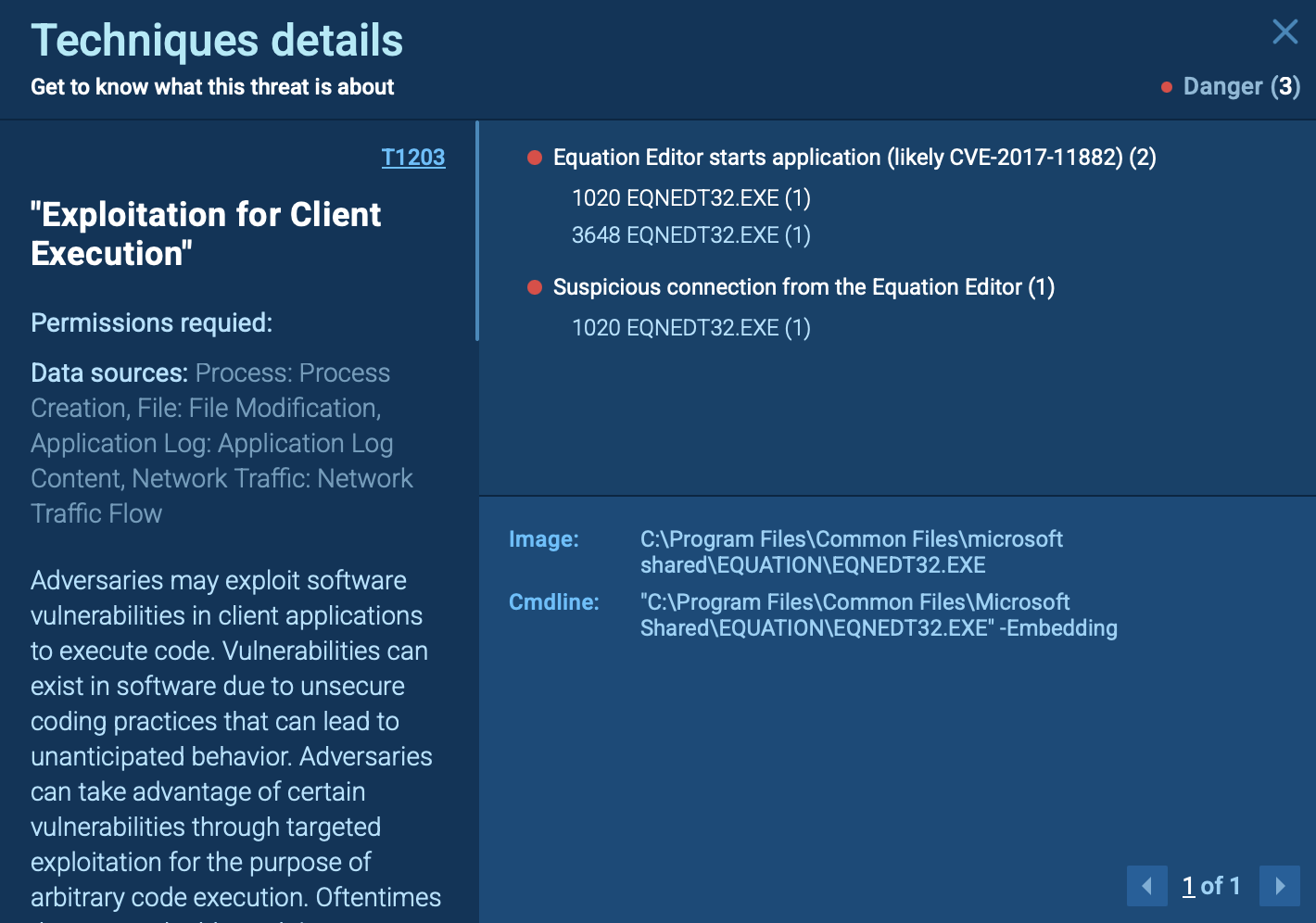

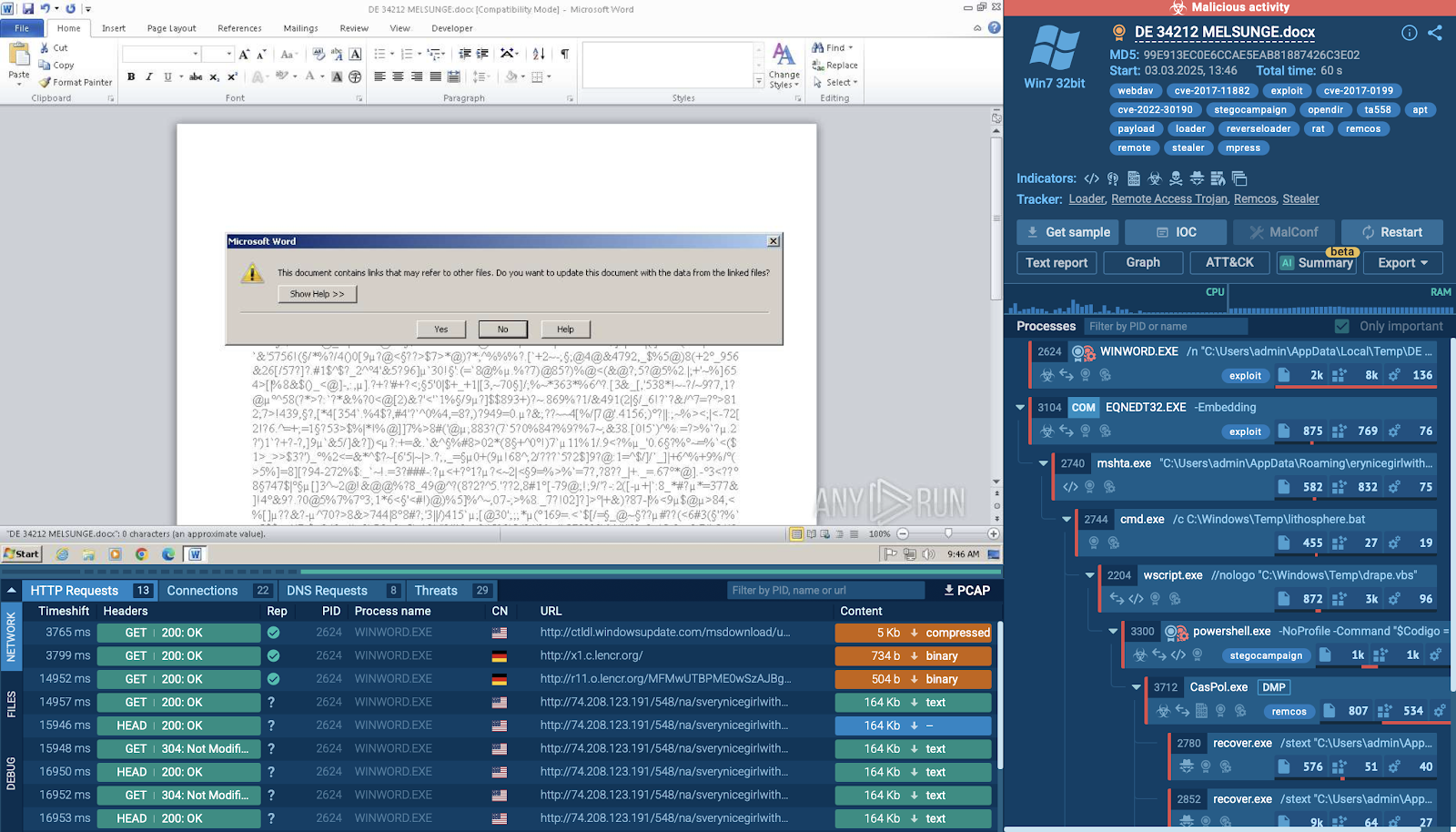

- CVE-2017-11882: O exploit do editor de equações que não morre

Descoberto pela primeira vez em 2017, o CVE-2017-11882 ainda é explorado hoje, em ambientes que executam versões desatualizadas do Microsoft Office.

Essa vulnerabilidade tem como alvo o Microsoft Equation Editor – um componente raramente usado que fazia parte de compilações mais antigas do Office. Explorá-lo é perigosamente simples: apenas abrir um arquivo malicioso do Word pode desencadear a exploração. Sem macros, sem necessidade de cliques extras.

Nesse caso, o invasor usa a falha para baixar e executar uma carga útil de malware em segundo plano, geralmente por meio de uma conexão de servidor remoto.

Na nossa sessão de análise, a carga útil entregue foi o Agente Tesla, um conhecido ladrão de informações que é usado para capturar as credenciais e dados da área de transferência.

Na seção MITRE ATT&CK desta análise, podemos ver como o “QUALQUER. RUN” detectou esta técnica específica usada no ataque:

Embora a Microsoft tenha corrigido a vulnerabilidade anos atrás, ela ainda é útil para invasores que visam sistemas que não foram actualizados. E com as macros desactivadas por padrão nas versões mais recentes do Office, o CVE-2017-11882 tornou-se um substituto para os cibercriminosos que desejam execução garantida.

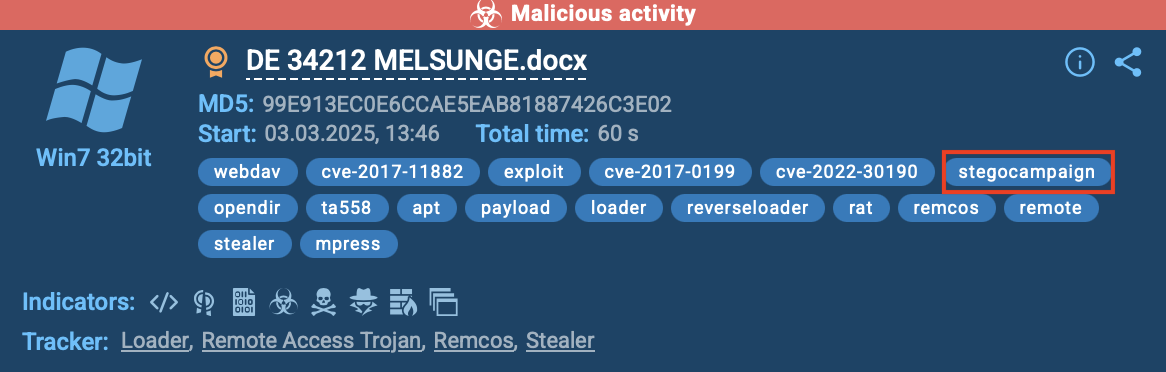

- CVE-2022-30190: O Follina continua em 2025

O exploit Follina (CVE-2022-30190) continua a ser o favorito entre os invasores por um motivo simples: funciona sem macros e não requer nenhuma interação do usuário além de abrir um arquivo do Word.

O Follina abusa da Ferramenta de Diagnóstico de Suporte da Microsoft (MSDT) e de URLs especiais inseridas em documentos do Office para executar código remoto. Isso significa que apenas visualizar o arquivo é suficiente para iniciar scripts mal-intencionados, geralmente baseados no PowerShell, que entram em contato com um servidor de comando e controle.

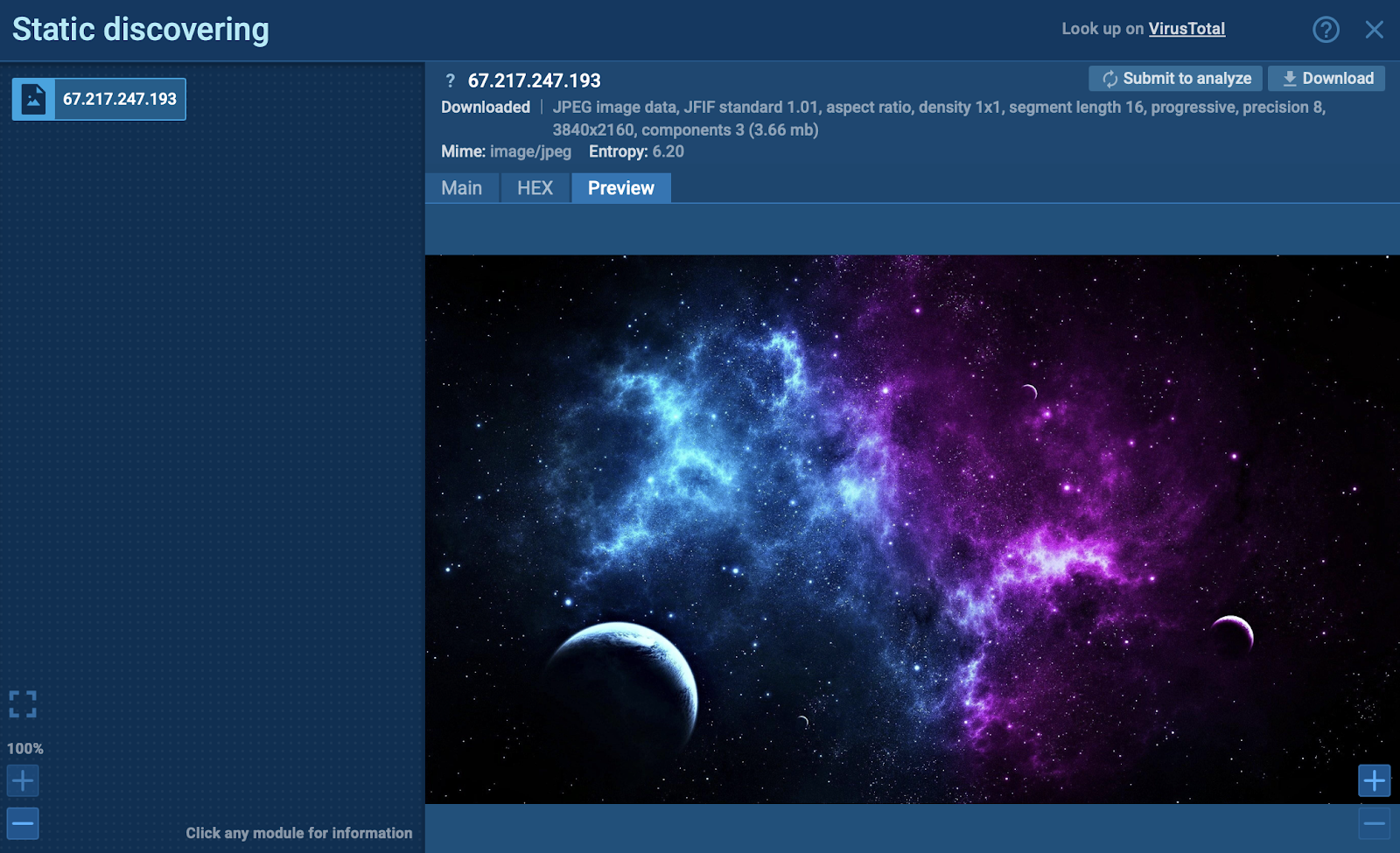

Na nossa amostra de análise de malware, o ataque foi um passo além. Observamos a tag “stegocampaign”, que indica o uso de esteganografia – uma técnica em que o malware está escondido dentro de arquivos de imagem.

A imagem é baixada e processada usando o PowerShell, extraindo a carga real sem gerar alarmes imediatos.

Este método é usado frequentemente em cadeias de ataque em vários estágios, combinando outras vulnerabilidades ou cargas úteis para aumentar o impacto.

Métodos de prevenção para empresas ou organizações que usam as ferramentas do Office nos seus negócios

Se sua equipa depende muito do Microsoft Office para o trabalho diário, os ataques mencionados acima devem ser um alerta.

Os cibercriminosos sabem que os arquivos do Office são confiáveis e amplamente usados nos negócios. É por isso que eles continuam a explorá-los. Seja uma simples planilha do Excel ocultando um link de phishing ou um documento do Word executando silenciosamente um código malicioso, esses arquivos podem representar sérios riscos à segurança da sua organização.

Veja o que sua equipa pode fazer:

Reveja como os documentos do Office são tratados internamente e o limite quem pode abrir ou baixar arquivos de fontes externas.

Use ferramentas como ANY. RUN sandbox para inspeccionar arquivos suspeitos num ambiente seguro e isolado antes que alguém da sua equipa os abra.

Actualize todos os softwares do Office regularmente e desabilite recursos herdados, como macros ou o Editor de Equações, sempre que possível.

Mantenha-se informado sobre as novas técnicas de exploração vinculadas aos formatos do Office para que sua equipa de segurança possa responder rapidamente.

Analise o malware móvel com ANY. Novo suporte ao sistema operacional Android da RUN.