Pesquisadores da empresa de cibersegurança ESET descobriram uma nova versão avançada do backdoor ComRAT. Conhecido como um dos primeiros backdoors usados pelo grupo Turla APT, este malware aproveita a interface da web do Gmail, para receber secretamente comandos e roubar dados confidenciais.

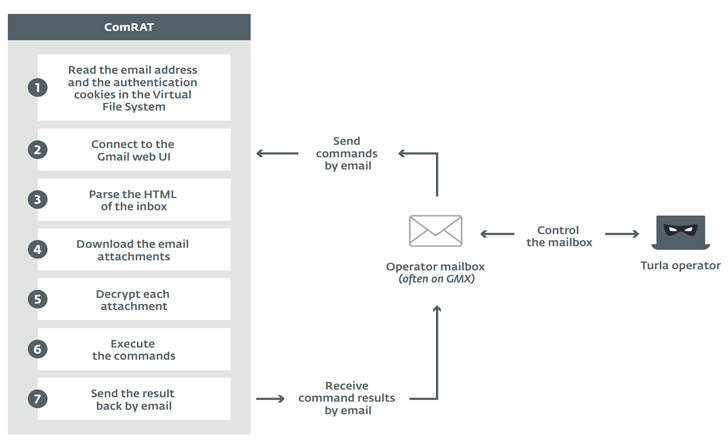

O ComRAT executa comandos de invasão usando a Inbox do Gmail. O malware controla o browser da vítima, carrega uma cookie de navegação pré-definida e inica uma sessão no Gmail por meio da interface web. Em seguida, o malware lê os e-mails recentes da inbox e baixar arquivos anexados, enquanto lê as instruções técnicas dentro dos arquivos.

Em teoria, estas acções permitem que o grupo Turla execute comandos através do Gmail. Se eles quiserem que a máquina infectada realize uma ação específica, basta enviarem um arquivo corrompido para a caixa de entrada invadida, e o ComRAT tratará de abrí-lo, deixando lá o malware.

Esta ultima versão do ComRAT, não depende de nenhum domínio malicioso, graças ao uso do web interface do Gmail. Em consequência, consegue fazer um bypass dos controles de segurança, “roubar” os logs de detecção de softwares de antivírus e fazer o upload dessas informações para um dos seus inúmeros servidores de comando-e-controle. O objectivo é permitir aos invasores obter uma melhor compreensão das situações que levam à detecção do malware, pelos anti-virus, para que versões futuras de malware consigam contornar a detecção.

O principal uso do ComRAT (Remote Access Trojan) é descobrir, roubar e exfiltrar documentos confidenciais

Como o CamRAT é instalado.

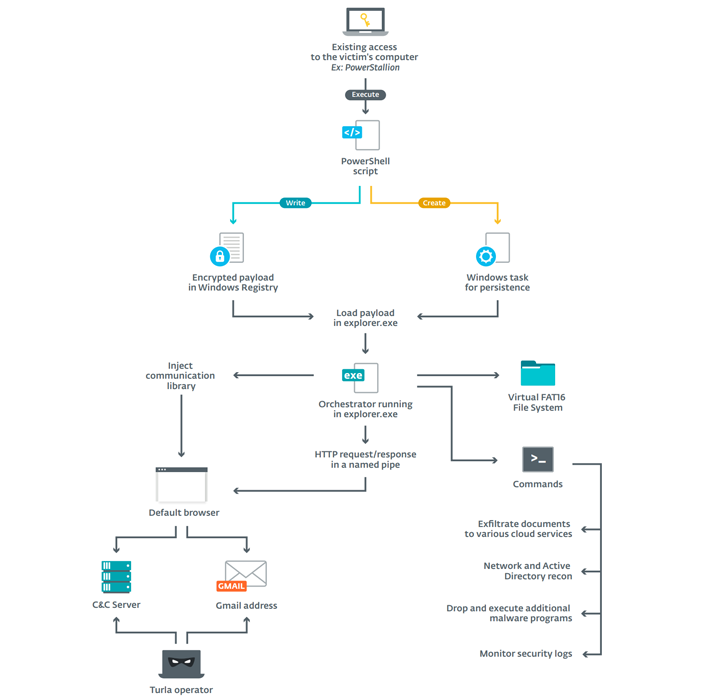

Normalmente, o ComRAT é instalado através do PowerStallion, um backdoor leve do PowerShell, usado pela Turla para instalar outros backdoors. O carregador do PowerShell injeta um módulo chamado orquestrador ComRAT no navegador da Web, que emprega dois canais diferentes - um modo herdado e outro por email - para receber comandos de um servidor C2 e filtrar informações para os operadores.

Todos os arquivos relacionados ao ComRAT, com exceção da DLL do orquestrador e a tarefa agendada para persistência, são armazenados num virtual file system (VFS).

O modo "email" funciona lendo o endereço de email e os cookies de autenticação localizados no VFS, conectando-se à visualização HTML básica do Gmail e analisando a página HTML da inbox (usando o analisador HTML Gumbo) para obter a lista de emails com linhas de assunto que correspondem àqueles em um arquivo "subject.str" no VFS.

Para cada email que atenda aos critérios definidos em cima, o comRAT continua a baixar os anexos (por exemplo, "document.docx", "documents.xlsx") e a exclir os emails, para evitar processá-los pela segunda vez.

Apesar do formato ".docx" e ".xlsx" nos nomes dos arquivos, os anexos não são documentos em si, mas blobs de dados criptografados que incluem um comando específico a ser executado: leitura / gravação de arquivos, execução de processos adicionais e recolha de logs .

No estágio final, os resultados da execução do comando são criptografados e armazenados em um anexo (com a extensão dupla ".jpg.bfe"), que é enviada como um email para um endereço de destino especificado em "answer_addr.str" Arquivo VFS.

O modo "legado", por outro lado, utiliza a infraestrutura C2 já existente (ComRAT v3.x) para emitir comandos remotos, cujos resultados são compactados e transmitidos para um serviço de nuvem como o Microsoft OneDrive ou 4Shared.

Os dados filtrados incluem detalhes do usuário e arquivos de log relacionados à segurança, para verificar se as suas amostras de malware foram detectadas durante uma varredura dos sistemas infectados.

Desde 2017, quando a versão anterior do ComRAT foi identificada pela ESET, a Turla uso-a em ataques contra dois Ministérios das Relações Exteriores e um parlamento nacional. A Turla alcançou a notoriedade após ter conseguido comprometer os sistemas militares dos EUA em 2008.

A ESET não informou nenhum método de prevenção ao ataque do ComRAT.