Documento malicioso do Word explora vulnerabilidade anteriormente desconhecida do Microsoft Office

Vários pesquisadores de segurança notaram que um agente de ameaça desconhecido está a espalhar um documento malicioso do Word que parece invocar uma vulnerabilidade não divulgada anteriormente no Microsoft Office. A vulnerabilidade permite que o documento malicioso abra um URL e inicie uma cadeia de infecção.

O processo de infecção aproveita o utilitário msdt.exe do Windows, que é usado para executar vários pacotes de solução de problemas do Windows. O documento malicioso que abusa dessa ferramenta a invoca sem a interação do usuário e supostamente pode ser executado mesmo se apenas “visualizar” o documento no Windows Explorer (mas apenas se for um arquivo RTF).

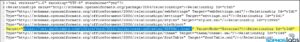

Um exemplo de como o documento malicioso aparece no Process Explorer, gerando msdt.exe como filho de WINWORD.EXE

O pesquisador Kevin Beaumont publicou uma boa pesquisa de como o ataque evolui (ele o chamou de “Follina” e recebeu o identificador CVE-2022-30190) e vinculou outros exemplos de documentos maliciosos que pesquisadores encontraram no passado poucos dias, alguns datados de março.

A Microsoft lançou orientações para desabilitar temporariamente o utilitário MSDT como forma de mitigar o efeito prejudicial dessa vulnerabilidade.

Como funciona o exploit

O script em um documento do Word malicioso conhecido chama um arquivo HTML de uma URL remota. Os invasores optaram por usar o domínio xmlformats[.]com, provavelmente porque é muito semelhante ao domínio legítimo openxmlformats.org usado na maioria dos documentos do Word.

Esse arquivo HTML contém um bloco de código com características estranhas: 6324 bytes de lixo (61 linhas de linhas comentadas de 100 caracteres ‘A’), seguido por um script levemente ofuscado que, em um ponto, baixou e executou uma carga útil.

A palavra dos colegas do Sophos Labs é que talvez não tenhamos visto a cadeia completa de eventos relacionados às amostras que foram divulgadas. Mas há etapas de mitigação que pode seguir imediatamente para evitar que ele seja usado contra si (ou máquinas que gerencia).

Detecção e orientação

Como o correio parece ser um vetor de ameaça, os produtos da Sophos detectarão o anexo sob o nome de detecção CXmail/OleDl-AG, quando estiver incorporado em uma mensagem. Além disso, lançamos a detecção Troj/DocDl-AGDX para variantes conhecidas dos maldocs (e o HTML que eles trazem). A equipe de detecção comportamental atualizou a regra Exec_39a para aprimorar nossa proteção detalhada. Enquanto monitoram a atividade, eles encontraram vários scripts de ‘construtor’ maldoc que geram novas amostras.

O SophosLabs atualizou as assinaturas de proteção de endpoint para detecção estática, dinâmica e comportamental de maldocs e cargas úteis CVE-2022-30190; A orientação da Microsoft para desabilitar o MSDT está no link no artigo.