Os invasores esforçam-se ativamente para explorar uma nova variante de uma vulnerabilidade de escalonamento de privilégios divulgada recentemente para executar código potencialmente arbitrário em sistemas totalmente corrigidos, mais uma vez demonstrando como os adversários movem-se rapidamente para transformar uma exploração publicamente disponível em uma arma.

Cisco Talos divulgou que “detectou amostras de malware à solta que estão a tentar tirar vantagem desta vulnerabilidade.”

Rastreado como CVE-2021-41379 e descoberto pelo pesquisador de segurança Abdelhamid Naceri, a falha de elevação de privilégio que afetava o componente de software do Windows Installer foi originalmente resolvida como parte das atualizações Patch Tuesday da Microsoft de novembro de 2021.

No entanto, no caso de um patch insuficiente, Naceri descobriu que não só era possível contornar a correção implementada pela Microsoft, mas também alcançar o escalonamento de privilégios locais por meio de um bug de dia zero recém-descoberto.

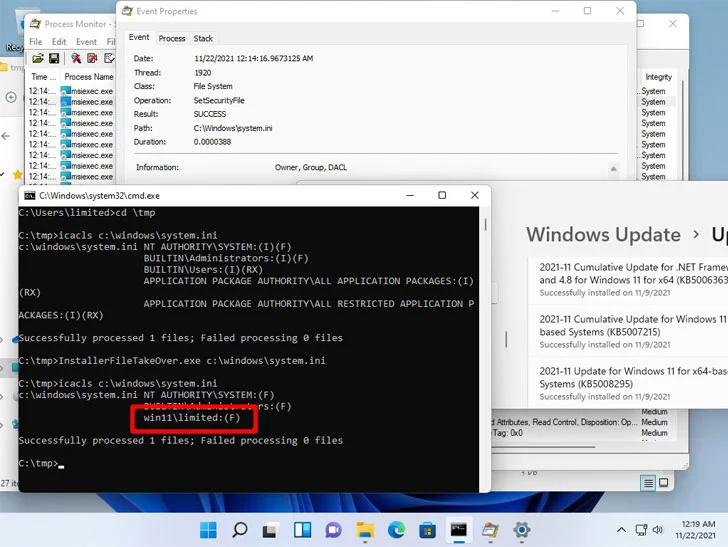

A exploração de prova de conceito (PoC), apelidada de “InstallerFileTakeOver“, funciona sobrescrevendo a lista de controle de acesso discricionário (DACL) do Microsoft Edge Elevation Service para substituir qualquer arquivo executável no sistema por um arquivo instalador MSI, permitindo que um invasor execute o código com privilégios SYSTEM.

Um invasor com privilégios de administrador pode então abusar do acesso para obter controle total sobre o sistema comprometido, incluindo a capacidade de baixar software adicional e modificar, excluir ou exfiltrar informações confidenciais armazenadas na máquina.

Naceri observou que a última variante do CVE-2021-41379 é “mais poderosa do que a original” e que a melhor ação seria esperar que a Microsoft lançasse um patch de segurança para o problema “devido à complexidade desao vulnerabilidade.”

Não é exatamente claro quando a Microsoft agirá na divulgação pública e lançará uma correção.