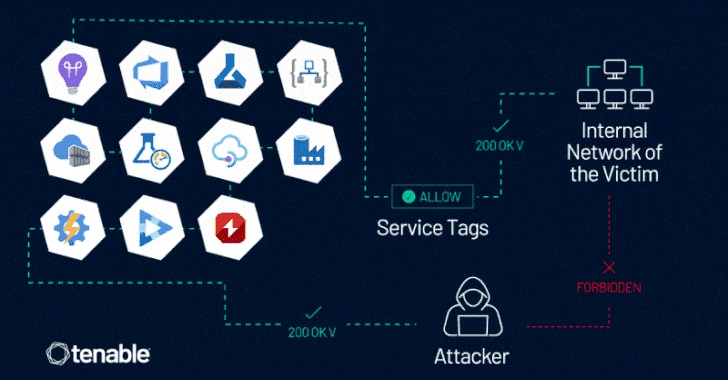

A Microsoft está a alertar sobre o potencial abuso de tags de serviço do Azure por agentes mal-intencionados para forjar solicitações de um serviço confiável e contornar regras de firewall, permitindo assim que eles obtenham acesso não autorizado a recursos de nuvem.

“Este caso destaca um risco inerente ao uso de tags de serviço como um único mecanismo para verificar o tráfego de rede de entrada”, disse o Microsoft Security Response Center (MSRC) em uma orientação emitida na semana passada.

“As tags de serviço não devem ser tratadas como um limite de segurança e devem ser usadas apenas como um mecanismo de roteamento em conjunto com controles de validação. As tags de serviço não são uma maneira abrangente de proteger o tráfego para a origem de um cliente e não substituem a validação de entrada para evitar vulnerabilidades que podem estar associadas a solicitações da web.”

A declaração vem em resposta às descobertas da empresa de segurança cibernética Tenable, que descobriu que os clientes do Azure cujas regras de firewall dependem das tags de serviço do Azure podem ser ignoradas. Não há evidências de que o recurso tenha sido explorado na natureza.

O problema, em sua essência, decorre do fato de que alguns dos serviços do Azure permitem tráfego de entrada por meio de uma tag de serviço, potencialmente permitindo que um invasor em um locatário envie solicitações da Web especialmente criadas para acessar recursos em outro, supondo que ele tenha sido configurado para permitir tráfego da tag de serviço e não execute nenhuma autenticação própria.

10 serviços do Azure foram considerados vulneráveis: Azure Application Insights, Azure DevOps, Azure Machine Learning, Azure Logic Apps, Azure Container Registry, Azure Load Testing, Azure API Management, Azure Data Factory, Azure Action Group, Azure AI Video Indexer e Azure Chaos Studio.

“Essa vulnerabilidade permite que um invasor controle solicitações do lado do servidor, personificando serviços confiáveis do Azure”, disse a pesquisadora da Tenable Liv Matan. “Isso permite que o invasor ignore os controles de rede com base em Service Tags, que geralmente são usados para impedir o acesso público aos ativos, dados e serviços internos dos clientes do Azure.”

Em resposta à divulgação no final de janeiro de 2024, a Microsoft atualizou a documentação para observar explicitamente que “Service Tags por si só não são suficientes para proteger o tráfego sem considerar a natureza do serviço e o tráfego que ele envia”.

Também é recomendado que os clientes revejam o seu uso de service tags e garantam que adotaram proteções de segurança adequadas para autenticar apenas tráfego de rede confiável para service tags.