CTEM – A abordagem inteligente para segurança cibernética proativa

As ameaças cibernéticas tendem a evoluir dia após dia. A sua estratégia de defesa tem acompanhado esta perigosa evolução?

O Gerenciamento Contínuo de Exposição a Ameaças (CTEM) é a abordagem inteligente para segurança cibernética proativa da sua empresa.

O novo relatório do CISO mostra concretamente por que a abordagem abrangente da CTEM é a melhor estratégia geral para reforçar as defesas cibernéticas de uma empresa diante de ataques em evolução.

A ferramenta apresenta um cenário do mundo real que ilustra a perfomance da empresa contra um ataque de formjacking em três estruturas de segurança – Gerenciamento de Vulnerabilidades (VM), Gerenciamento de Superfície de Ataque (ASM) e CTEM.

Com o VM, o ataque pode passar despercebido por semanas. Com o CTEM, os ataques simulados o detectam e neutralizam antes que ele comece.

O documento explica que o CTEM se baseia nas soluções actuais de VM e ASM de uma empresa, em vez de exigir que eles descartem qualquer coisa que usem actualmente.

Como funciona o CTEM?

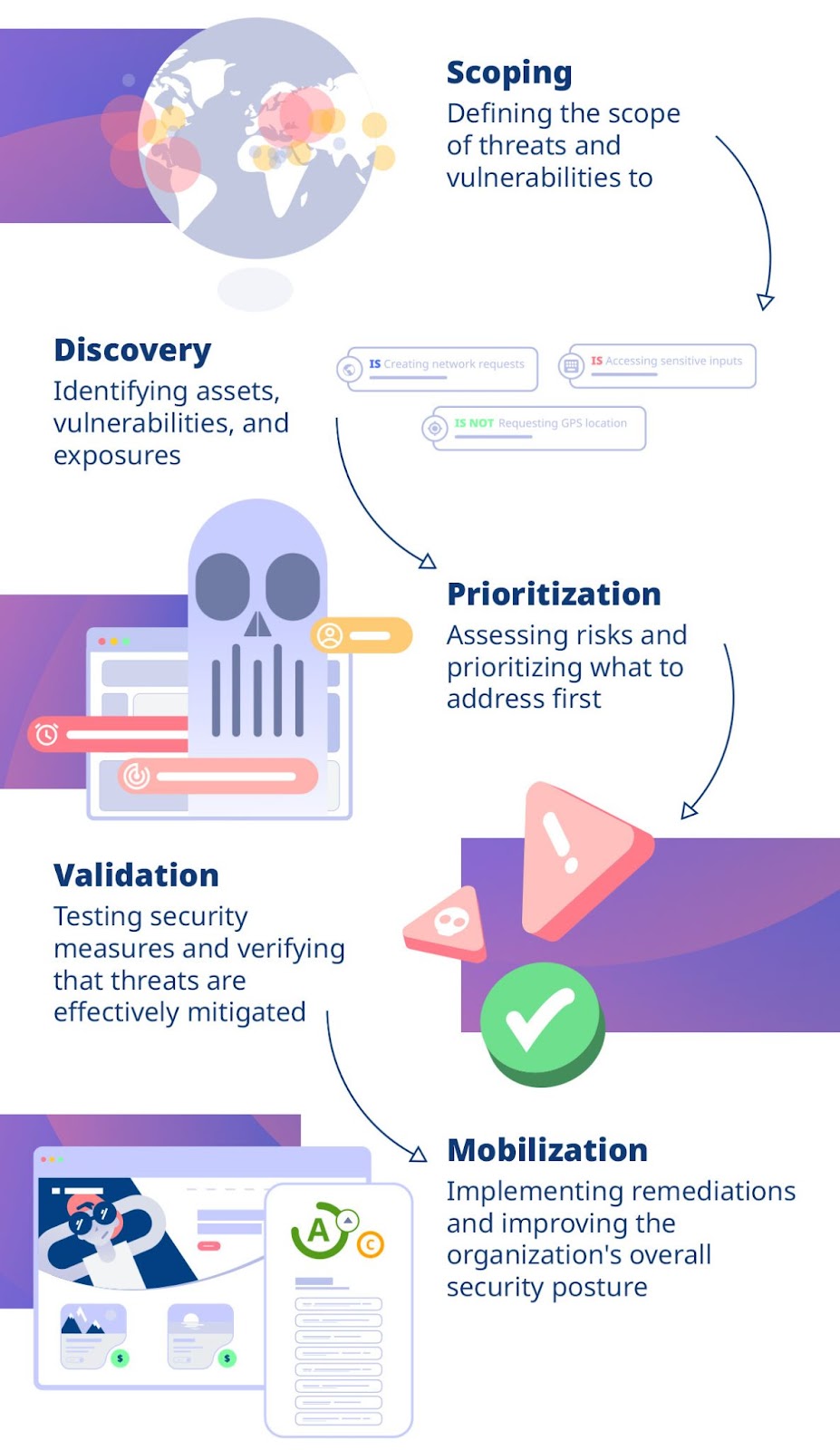

Em resposta a ataques cibernéticos cada vez mais sofisticados, em 2022 o Gartner introduziu o Gerenciamento Contínuo de Exposição a Ameaças (CTEM) como uma estratégia de segurança mais proativa. E estabeleceu uma sequência de fases de cinco etapas:

- Definição do âmbito: Definição do âmbito das ameaças e vulnerabilidades a

- Descoberta: Identificação de activos, vulnerabilidades e exposições

- Priorização:Avaliar os riscos e priorizar o que abordar primeiro

- Validação: Testar medidas de segurança e verificar se as ameaças são efectivamente mitigadas

- Mobilização: Implementar correcções e melhorar a postura geral de segurança das organizações

Limitações de VM e ASM

Com a abordagem holística do CTEM, as equipes de segurança podem avaliar ameaças internas e externas e responder com base nas prioridades de negócios.

Parte do problema de confiar em uma estrutura de VM é que ela se concentra em identificar e corrigir vulnerabilidades conhecidas na infra-estrutura interna de uma empresa.

É limitado em escopo e reactivo por natureza, portanto, embora essa abordagem sejam úteis para lidar com um ataque no momento, as soluções orientadas a VM não vão além disso.

O ASM oferece um escopo mais amplo, mas ainda é limitado. Ele fornece visibilidade de activos externos, mas carece de recursos de validação contínua, como explica o relatório publicado pela CISO.

O CTEM combina os pontos fortes de VM e ASM, mas também fornece monitoramento contínuo, validação de ameaças, simulação de ataque, teste de penetração e priorização com base no impacto nos negócios.

Este gerenciamento é uma estratégia madura e eficaz para gerir o complexo cenário de ameaças da actualidade, uma vez que oferece formas de segurança aprimoradas, e de maneira mais económica.