Cobalt Strike Ransomware: a grande ferramenta usada pelos hackers

O Cobalt Strike foi originalmente projectado por especialistas em segurança cibernética para simular e prevenir hacking. Infelizmente, ele caiu em mãos erradas e é cada vez mais usado para lançar ataques reais de malware e ransomware.

Enquanto as organizações usam o Cobalt Strike para evitar malware, os criminosos cibernéticos regularmente o roubam e exploram como uma ferramenta de hacking real.

Uma parte fundamental do Cobalt Strike é o Beacon, um pedaço de software injectado no computador alvo para criar um canal de comunicação secreto que permite que o servidor Cobalt Strike (controlado pelo hacker) envie comandos para o Beacon.

Comandos possíveis incluem registar o uso de tecla, hackear sua webcam e instalar ransomware ou outro malware em seu computador. O Beacon, por sua vez, pode transmitir dados roubados de volta para o servidor.

“Agentes avançados de ameaças persistentes demonstraram sua capacidade e intenção de atingir entidades governamentais e militares, empregando uma variedade de técnicas, desde spear-phishing até malware complexo.”, descreve o Relatório de Ameaças Avast 2023.

O Cobalt Strike Beacon também pode conduzir reconhecimento, o que significa que ele escaneia o alvo para identificar o tipo e a versão do software que está sendo usado. O propósito disso é encontrar qualquer software com vulnerabilidades que possam ser facilmente exploradas — muito útil para diferentes tipos de hackers que tentam obter acesso não autorizado a um sistema.

Esses recursos do Cobalt Strike permitem que as organizações simulem um hacker operando secretamente em sua rede por um longo período — conhecido como Advanced Persistent Threat (APT). Ao descobrir quais tipos de ataques poderiam ser potencialmente realizados por esse actor “silencioso”, a organização descobre quais partes de sua rede precisam ser fortalecidas.

A principal diferença entre o Cobalt Strike e o Metasploit, outra ferramenta de emulação de ameaças, é que você precisa comprar uma licença do desenvolvedor do Cobalt Strike, HelpSystems, enquanto o Metasploit é um software gratuito e de código aberto.

Como o Cobalt Strike é usado por hackers?

Hackers sofisticados encontraram maneiras de quebrar a chave de licença do Cobalt Strike e usá-la para mirar e se infiltrar em computadores, sob o disfarce de software legítimo para roubar dinheiro e dados.

Uma vez que um cibercriminoso instala o Cobalt Strike em um dispositivo alvo, ele pode avaliar vulnerabilidades, descarregar ransomware e executar outros comandos por meio do canal de comunicação secreto do Beacon.

Aqui está uma análise passo a passo de como os hackers usam o Cobalt Strike para procurar vulnerabilidades específicas e explorar:

1. Um hacker compra ou rouba software Cobalt Strike vazado, modificado ou hackeado;

2. O hacker inicia um download do Cobalt Strike enganando o alvo para clicar em um link de phishing ou por meio de uma série de outras técnicas de hacking;

3. Uma vez instalado, os hackers iniciam o Beacon para procurar e identificar vulnerabilidades no computador do alvo;

4. Depois que um vector de ataque é descoberto, o Cobalt Strike Beacon é usado para obter acesso remoto ao dispositivo e baixar ransomware ou outro malware;

5. O Beacon envia secretamente dados roubados para o servidor Cobalt Strike.

Hackers usam o Cobalt Strike para obter acesso remoto a dispositivos para instalar malware e roubar dados.

Quem corre risco de sofrer um ataque de Cobalt Strike?

Qualquer um pode estar em risco de um ataque Cobalt Strike, mas os hackers tendem a se concentrar em indivíduos ricos ou grandes organizações usando tácticas de spear phishing. Isso ocorre porque o malware entregue via Cobalt Strike Beacon — também conhecido como ransomware Cobalt Strike, malware Cobalt Strike ou malware Beacon — geralmente é usado para extrair dinheiro ou roubar dados.

Felizmente, existem maneiras de se proteger dos ataques do Cobalt Strike, principalmente mantendo todos os seus softwares actualizados para reduzir vulnerabilidades.

Como identificar Cobalt Strike na sua rede

O que torna os ataques baseados em Cobalt Strike tão nefastos é que eles são difíceis de detectar, mesmo por especialistas. Embora especialistas em segurança cibernética possam usar análises complexas para detectar o Cobalt Strike na sua rede, a pessoa média provavelmente seria incapaz de dizer que o Cobalt Strike Beacon infectou seu sistema.

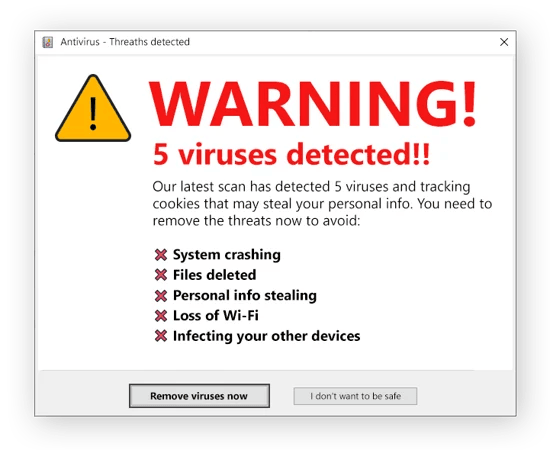

Dito isso, você deve sempre ficar atento a sinais de que o seu computador foi hackeado, incluindo mensagens de software antivírus falso, padrões incomuns de tráfego de rede e barras de ferramentas desconhecidas do navegador. No final das contas, no entanto, sua melhor aposta é impedir que hackers entrem em sua rede em primeiro lugar.

Como evitar a instalação de malware

Como geralmente é o caso em segurança cibernética, a prevenção é o melhor remédio. Não importa se o malware vem do Cobalt Strike ou de outra fonte, aqui estão algumas acções que você pode tomar para evitar instalar malware no seu computador:

- Use um software antivírus forte: obtenha protecção contra ransomware ou uma ferramenta de remoção de malware e vírus para identificar e remover malware, e ajudar a evitar que novas ameaças infectem seu dispositivo.

- Mantenha seu dispositivo actualizado: sempre actualize os seus drivers e software para ajudar a corrigir vulnerabilidades conhecidas.

- Use verificação adicional: adicione uma segunda camada de protecção às suas senhas com autenticação de dois factores para dificultar que hackers invadam suas contas.

- Confie nos seus instintos: quando algo parece “estranho” em um e-mail, como um endereço de e-mail estranho, grafia ou formatação estranha, ou uma solicitação para clicar em um link ou baixar um arquivo zip, confie no seu instinto, pois pode ser uma tentativa de phishing.

- Use um bloqueador de anúncios automático: malware pode vir escondido em anúncios, conhecido como malvertising. A maneira mais fácil de se manter longe dessa ameaça é bloquear anúncios com um bloqueador de anúncios ou um navegador com um bloqueador de anúncios integado.

- Não pague o resgate: O ransomware pode custar muito se você pagar o resgate, mas pagar não é garantia de que o hacker liberará seus arquivos ou removerá qualquer outro código prejudicial que ele tenha implantado.