Os invasores que disseminaram o ramsomware Conti mudaram completamente de estratégia. Este ramsomware usa um método de ataque que não usa ficheiros.

Nos últimos meses, tanto o SophosLabs quanto a equipe do Sophos Rapid Response têm colaborado na detecção e análise comportamental de um ransomware que surgiu no ano passado e teve um rápido crescimento. O ransomware, que se autodenomina Conti, é entregue no final de uma série de payloads Cobalt Strike / meterpreter que usam técnicas de injeção reflexiva de DLL para empurrar o malware diretamente para a memória.

Como os carregadores reflexivos entregam a carga útil do ransomware na memória, nunca gravando o binário do ransomware no sistema de arquivos do computador infectado, os invasores eliminam um calcanhar de Aquiles crítico que afeta a maioria das outras famílias de ransomware: não há nenhum artefato do ransomware deixado para trás, mesmo para um analista de malware diligente para descobrir e estudar.

Isso não quer dizer que não haja artefatos e componentes para examinar. Os agentes de ameaças envolvidos em ataques usando Conti criaram um conjunto complexo de ferramentas personalizadas projetadas não apenas para ofuscar o malware em si, quando ele é entregue, mas também para ocultar os locais da Internet de onde os invasores o baixaram durante os ataques e evitar que os pesquisadores obter uma cópia do malware dessa forma também.

Video com aguns factos sobre o Conti Ramsomware

Processo de carregamento em duas fases

O primeiro estágio do processo de ransomware Conti envolve um Cobalt Strike DLL, com aproximadamente 200kb de tamanho, que aloca o espaço de memória necessário para descriptografar e carregar o código do shell meterpreter na memória do sistema.

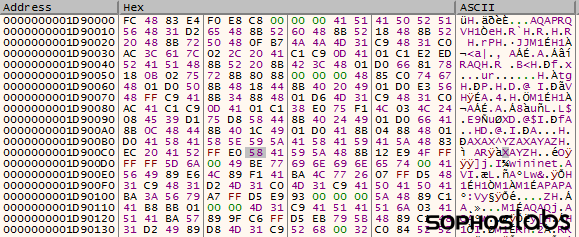

Parte do código do shell do meterpreter, extraído da memória em uma máquina infectada

O shellcode, XORed na DLL, desdobra-se no espaço de memória reservado e, em seguida, entra em contato com um servidor de comando e controle para recuperar o próximo estágio do ataque.

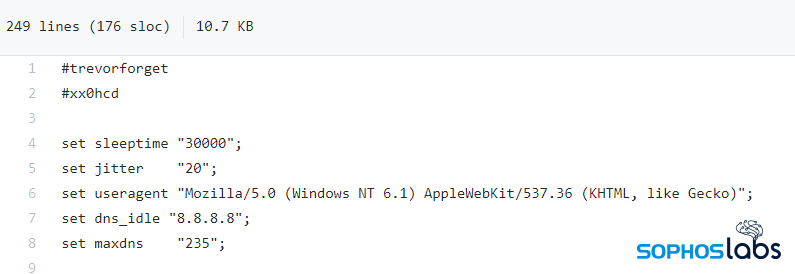

Essa comunicação C2 é distinta por uma série de razões. Primeiro, o malware parece estar usando um script de configuração de amostra do Cobalt Strike chamado trevor.profile, publicado em um arquivo público do Github. O perfil serve como uma espécie de homenagem a um incidente em que pesquisadores de segurança participantes de uma conferência encontraram um inseto em um milk-shake em um restaurante fora do centro de conferências.

Um trecho do script de configuração de amostra do Cobalt Strike

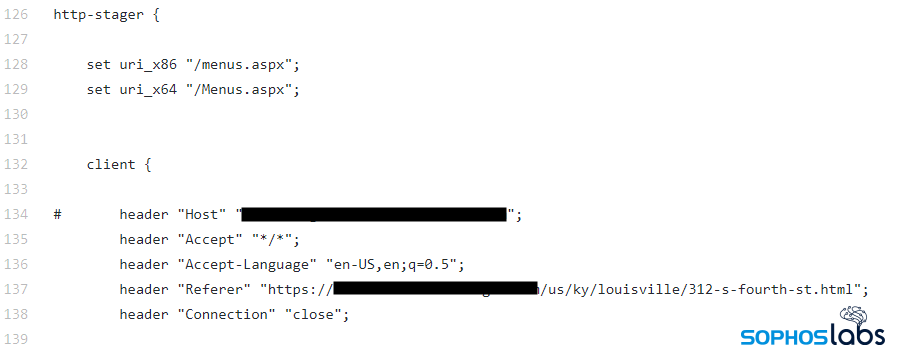

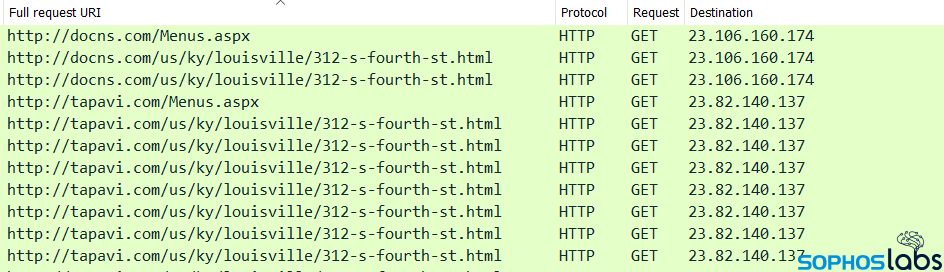

Mas não parece que os atacantes do Conti tenham modificado muito este script de amostra, o que torna a comunicação C2 notável de duas maneiras: O script designa certas características usadas durante esta fase do ataque, incluindo uma string User-Agent (“Mozilla /5.0 (Windows NT 6.1) AppleWebKit / 537.36 (KHTML, como Gecko) “) que imita o de um computador executando o Windows 7, mas, distintamente, não consegue identificar o navegador específico; e um caminho URI estático (“/us/ky/louisville/312-s-fourth-st.html“) que inclui o endereço do restaurante infame onde o pesquisador descobriu o bug em seu shake.

O exemplo de configuração Cobalt Strike usa um caminho de URI que inclui “Menus” (com um M maiúsculo) para indicar que a máquina infectada está executando um sistema operacional de 64 bits e para entregar a carga apropriada para essa arquitetura.

A conexão inicial com o servidor C2 é a uma página chamada Menus.aspx no servidor; Essa página entrega a próxima carga útil, que a primeira carrega na memória - outro carregador de código de shell Cobalt Strike que contém as instruções do carregador DLL reflexivo.

Se funcionar com sucesso, o malware entrará em contato com a página “312-s-fourth-st.html” no mesmo servidor C2. Os invasores apenas acionam essas cadeias de eventos durante um ataque ativo, colocando o binário do ransomware no servidor C2 para que ele possa ser recuperado por esse processo apenas enquanto o ataque estiver em andamento e removendo-o imediatamente depois.

Cargas úteis de ransomware evasivas

Devido à natureza efêmera do posicionamento da carga útil do ransomware, os analistas tiveram dificuldade em obter amostras para pesquisa. Mas fomos capazes de recuperar parte do código da memória de computadores infectados onde o malware ainda estava em execução.

O processo de ransomware não é particularmente exclusivo, mas revela o interesse contínuo do criador do ransomware em impedir a análise de pesquisadores de segurança.

O próprio ransomware usa uma técnica anti-análise relativamente comum, às vezes chamada de “API por hash”, na qual o Conti usa valores de hash para chamar funções específicas da API; O Conti tem uma camada adicional de criptografia sobre esses hashes para complicar ainda mais o trabalho de uma engenharia reversa. O malware precisa realizar dois ciclos de descriptografia em si mesmo para realizar essas funções.

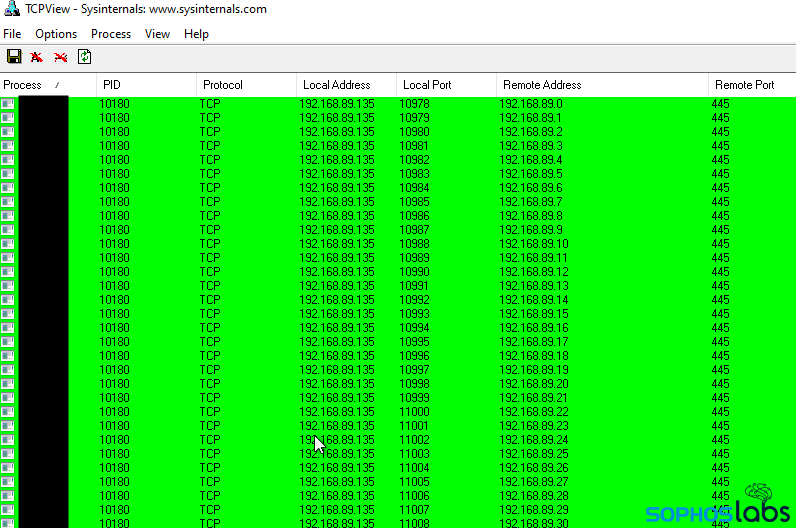

Entre os comportamentos observados pelos respondentes, o ransomware inicia imediatamente um processo de criptografar arquivos enquanto, ao mesmo tempo, tenta se conectar sequencialmente a outros computadores na mesma sub-rede da rede, a fim de se espalhar para máquinas próximas, usando a porta SMB.

Scan SMB por Conti durante a infecção

Os desenvolvedores da Conti codificaram a chave pública RSA que o ransomware usa para realizar sua criptografia maliciosa no ransomware (os arquivos são criptografados usando o algoritmo AES-256). Isso não é incomum; Isso significa que ele pode começar a criptografar arquivos mesmo se o malware não conseguir entrar em contato com seu C2.

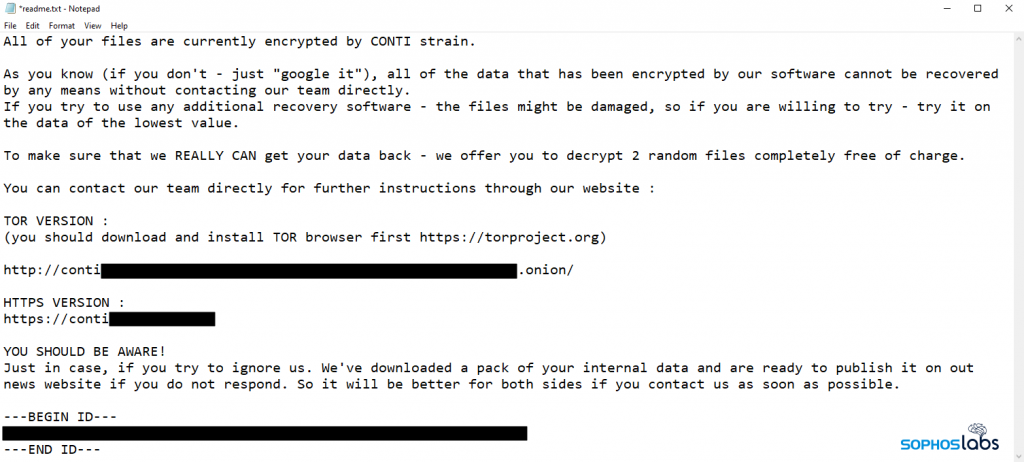

Infelizmente, essa não é a única ameaça que esse ransomware representa para seus alvos: o Conti ransomware também adotou um site de “vazamentos” como vários outros grupos de atores de ameaças de ransomware. Os invasores passam algum tempo na rede de destino e exfiltram informações confidenciais e proprietárias para a nuvem (em ataques recentes, os agentes da ameaça usaram o provedor de armazenamento em nuvem Mega).

Sob o título VOCÊ DEVE ESTAR ATENTO! , a nota de resgate ameaça: “Por precaução, se você tentar nos ignorar. Baixamos um pacote de seus dados internos e estamos prontos para publicá-lo em nosso site de notícias se você não responder. Portanto, será melhor para ambos os lados se você entrar em contato conosco o mais rápido possível. ”

Orientação de detecção

O Conti ransomware, por si só, é incapaz de contornar o recurso CryptoGuard do Sophos Intercept X; Os produtos de endpoint da SOPHOS podem detectar componentes do Conti sob uma ou mais das seguintes definições: HPmal / Conti-B, Mem / Conti-B, Troj / Swrort-EZ, Troj / Ransom-GEM ou Mem / Meter-D. Produtos de proteção de rede, como o firewall Sophos XG, também podem bloquear os endereços C2 maliciosos para evitar que o malware recupere suas cargas e conclua o processo de infecção.