Zero Trust (confiança Zero) é uma filosofia de como pensar sobre a ciber segurança, e um modelo de como executar ciber segurança. Não confie em nada, verifique tudo. Não há "dentro" da rede. As políticas estáticas não funcionam mais.

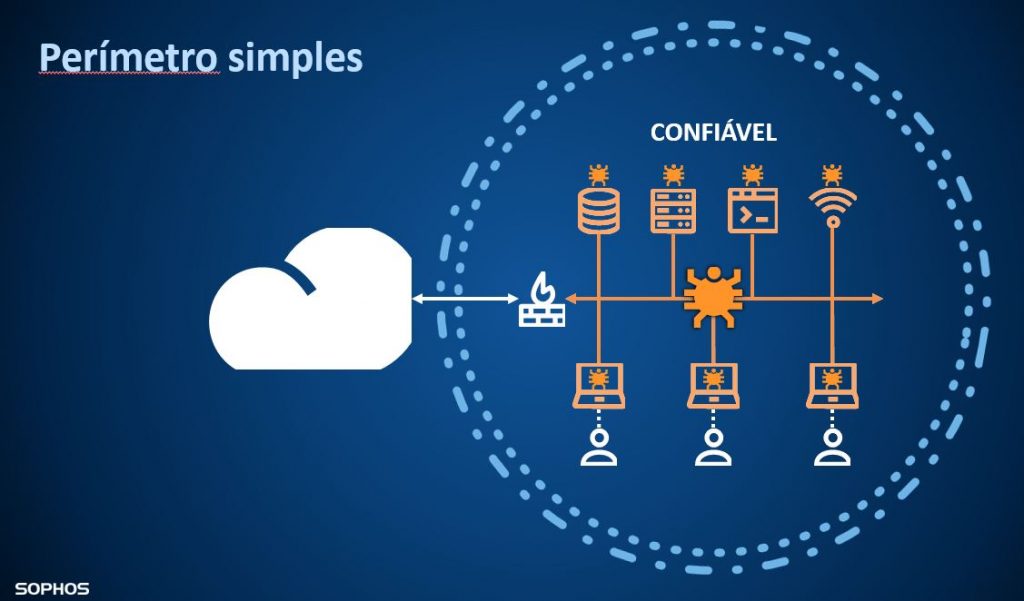

O perímetro de segurança tradicional já não é uma garantia de segurança

A criação de um perímetro de segurança de rede corporativa grande e lacrado e a confiança em tudo que está dentro dele provaram ser um projeto com falhas. Esses centros macios são o sonho de um hacker.

Perímetro simples de segurança

Uma vez dentro, eles costumam ficar invisíveis e, se as verificações mais fortes ocorrerem apenas no perímetro, mover-se pela rede e aceder a sistemas importantes torna-se trivial.

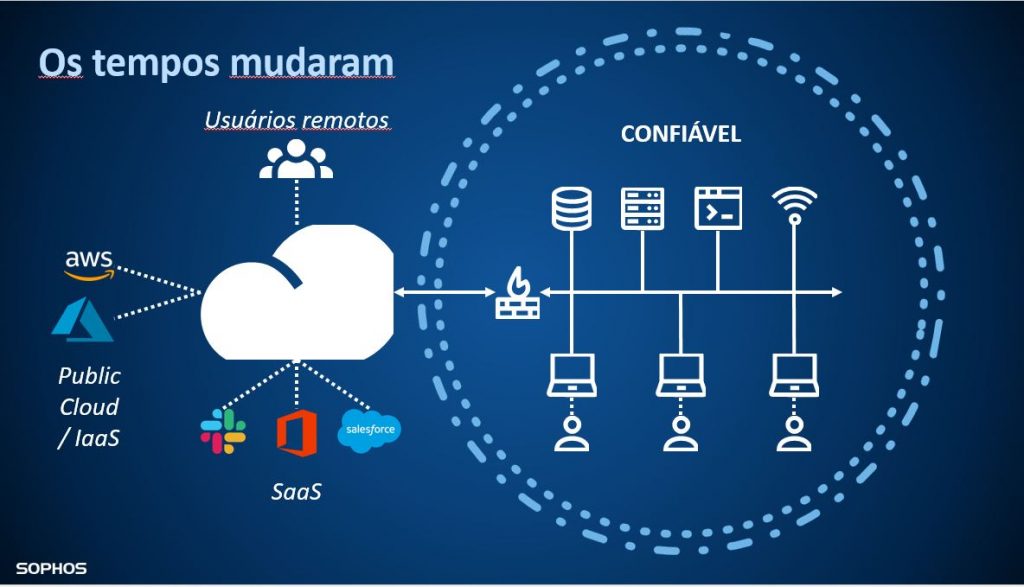

Quer você goste ou não, o perímetro foi corroído. O antigo modelo de “rede corporativa” com defesas estáticas é incompatível com a nuvem, usuários temporários, funcionamento remoto ou dispositivos desconhecidos. É necessária uma mudança de paradigma.

Nova realidade para o perímetro de segurança

Como funciona o Zero Trust?

Não há “dentro” da rede

Imagine que você está a administrar todo o seu negócio de um local não confiável, como o Wi-Fi público de uma cafeteria, e que todos os seus dispositivos estão conectados diretamente à mais perigosa de todas as redes: a Internet pública. Ao imaginar isso como sua realidade, você é forçado a aplicar a segurança de maneira em que não pode confiar em estar atrás de um perímetro corporativo tradicional.

Sempre haverá redes corporativas “confiáveis” para administração e sistemas internos, mas o objetivo é manter os usuários comuns fora dessas redes, usando proxies de aplicativos e outras tecnologias, reduzindo drasticamente a superfície de ataque.

Não confie em nada, verifique tudo

Suponha que existam invasores tanto dentro quanto fora de suas redes e que eles estão lá o tempo todo, atacando constantemente. Nenhum usuário ou dispositivo deve ser automaticamente confiável e deve-se autenticar antes que uma conexão possa ser considerada. Ao imaginar que você está sob constante ataque de todas as direções, você é pressionado a construir autenticação e autorização sólidas para seus recursos, colocar em camadas suas defesas e monitorar e analisar constantemente tudo o que está acontecendo em suas propriedades.

A segurança deve se adaptar em tempo real

As políticas de segurança que você implementa para obter confiança zero devem ser dinâmicas e mudar automaticamente com base no insight de tantas fontes de dados, de tantas diferentes tecnologias possíveis.

Uma política estática como “ESTE USUÁRIO” em “ESTE DISPOSITIVO” pode aceder “ESTA COISA” não o protegerá se esse dispositivo tiver sido comprometido. Se sua política também levou em consideração a integridade do dispositivo, como a identificação de comportamentos maliciosos, a sua política pode usar isso para adaptar-se dinamicamente à situação com esforço zero de um administrador.

Princípios do Zero Trust

Nunca confie em nada. Quando desconfia de tudo, você é forçado a buscar medidas de segurança relevantes, sempre que houver algum risco.

Identifique Sempre

Você precisa de uma fonte única e autorizada de identidade e usá-la em qualquer lugar com o Single Sign Ligado (SSO). Tudo deve ser autenticado, com autenticação multifator (MFA). Não importa onde o usuário está, o que quer que ele esteja tentando acessar, valide suas credenciais, validar se eles têm seu segundo (ou terceiro) fator e exigir regularmente nova autenticação.

Se as credenciais forem roubadas ou um sistema for sequestrado, o MFA e a reautenticação regular irão rapidamente colocar um ponto final em um invasor.

Controle Sempre

Aplicar controlos e verificações onde forem necessários e adotar e fazer cumprir o princípio de menor privilégio - os usuários devem ter acesso apenas ao mínimo necessário para realizar o seu trabalho. Se houver um sistema de recursos humanos usado apenas por funcionários alemães, então somente o pessoal alemão deve ter acesso. Ninguém mais deve ter acesso, mesmo que o risco de ter acesso seja considerado baixo.

Analise Sempre

Só porque uma autenticação foi bem-sucedida ou o acesso foi concedido a esse usuário ou dispositivo, não significa que seja confiável. Ameaças internas e agentes maliciosos podem obter acesso para credenciais válidas. Registre todas as atividades da rede e do sistema, analise e Inspecione-o para verificar o que ocorre após a autenticação. SIEMs (informações de segurança e eventos gerenciamento), EDR (detecção e resposta de endpoint), bem como MDR (detecção gerenciada e resposta) surgiram para atender exatamente a esta necessidade.

Proteja Sempre

Use uma abordagem “de dentro para fora” para a segurança cibernética. Você deve se concentrar no seu importante dados e trabalhando para sair, identificando pontos de vulnerabilidade ao longo da jornada de dados dentro de sua rede desde o momento em que é criada até o momento em que é destruída.

Considere sempre o risco acima de tudo, não a conformidade ou a regulamentação. Aplicando segurança simplesmente para atender a uma verificação de conformidade ou requisito de regulamentação é perigoso. Conformidade e requisitos não sabem o que está em sua rede, os fluxos e cargas de trabalho, sistemas e tecnologias. Eles não conhecem os riscos relevantes para todos os elementos possíveis de sua rede. Considerando o risco e modelando as ameaças que a sua organização enfrenta, você saberá onde a segurança deve ser aumentada, relaxada e onde microssegmentos devem ser criados.

Rumo à confiança zero

Então, como você caminha para a confiança zero e aproveita todos os benefícios que ela oferece?

Defina a sua superfície e identifique os recursos

Primeiro, você precisa definir que superfície você espera proteger, controlar e monitorar. Quais são todos os recursos, serviços, aplicativos e dispositivos usados na sua empresa? Ter um escopo claro de tudo o que está em uso em toda a rede ajuda-o a tentar aplicar esta nova mentalidade de confiança zero.

Mapeie caminhos padrão e privilegiados

Depois de ter tudo definido, você precisa mapear os caminhos padrão - o que são os fluxos, comportamentos e relações entre tudo o que é padrão e esperado? Este grupo de usuários irá aceder este aplicativo, este dispositivo irá conectar-se a essa rede, este serviço usa esse armazenamento de dados e assim por diante, mas também, quais são os caminhos privilégiados? Este administrador vai querer conectar-se a esta console de gestão e usar um protocolo de área de trabalho remota (RDP) para aceder a esse servidor que hospeda dados confidenciais, etc. Privilegiado caminhos quase certamente vão querer segurança extra ou controles aplicados a eles.

Projete uma rede de confiança zero

Agora que sabe o que está no escopo e quais são as relações entre tudo, pode começar a aplicar a filosofia de confiança zero. Identifique que medidas de segurança e controlos de acesso que deseja aplicar e onde, qual a tecnologia melhor reduzirá o risco, e assim por diante.

Crie políticas de confiança zero

Em seguida, precisa implementar políticas de confiança zero que farão uso de diversas fontes de dados para adicionar contexto a qualquer conexão ou solicitação.

Monitore e mantenha os seus perímetros

Finalmente, e talvez o mais importante, você precisa sobrepor tudo com monitoramento detalhado para que possa manter os perímetros recém-criados. Esta é uma das maiores mudanças que os administradores enfrentam. Onde antes podiam instalar e configurar um antivírus e nunca precisar olhar para a consola, com confiança zero, precisa mudar os seus hábitos.

Você precisa monitorar os eventos que ocorrem, aproveitando ferramentas como EDR para entender a causa raiz de como uma ameaça entrou no ambiente e quais os eventos ocorreram antes de uma detecção ou após uma violação potencial.

Serviços como o MDR podem realmente ajudar aqui, permitindo que especialistas em ciber segurança ajudem-o a monitorar a sua rede e eliminar ameaças em seu nome.

A confiança zero é apenas uma filosofia voltada para a segurança cibernética com poucos capazes de adotá-la prontamente. No entanto, conforme os perímetros de segurança diminuem continuamente, a necessidade de adoção torna-se cada vez mais prevalente. Os ciber criminosos estão cada vez mais inovadores e as defesas estão a tentar acompanhar. O modelo de confiança zero representa uma maneira de realmente minimizar as ameaças ao mesmo tempo que define novos padrões no protocolo de segurança cibernética.

É hora de pensar de forma diferente. É hora de evoluir.